Plusieurs mois pour détecter le problème...

29/04/2014

Le chiffrement RSA 1024 bits est devenu "vulnérable". La serrure électronique des copropriétés n'est plus fiable !

1997, La Poste propose une serrure électronique, fondée sur le chiffrement RSA... ce procédé paraissait inattaquable à l'époque (25 ans de décodage...).

Ce système repose sur l'asymétrie entre une clé publique, connue de tous, et une clé privée, contenue et mise à jour dans un badge électronique... Comme beaucoup de dispositifs électroniques, le support des contenus est assuré par des cartes électroniques "figées", qui ne permettent aucune évolution !

Pour continuer à "protéger", le système VIGIK doit évoluer ! et disposer de clés "plus longues"...La guerre entre "remparts" et bombardes" est à nouveau d'actualité dans notre monde moderne !

Le cyberespionnage, un fléau qui se propage à toute allure

Les Echos du 23 avril 2010

Sandrine Cassini

Le nombre d'attaques de ce type a fortement augmenté en un an.

Parce qu'il est silencieux et discret, c'est le plus dangereux des fléaux. Alors que la cybercriminalité explose, le cyberespionnage est de plus en plus à la mode. L'opérateur télécoms américain Verizon a comptabilisé l'an passé plus de 511 incidents, un chiffre qui a triplé sur un an, même si, l'an passé, l'opérateur s'est appuyé sur un plus grand nombre de sources pour comptabiliser ce phénomène par nature difficile à circonscrire.

Premier touché, le secteur public, autrement dit l'Etat, les organismes publics en tous genres, les programmes militaires et économiques, les ambassades.

Derrière, sont particulièrement ciblées toutes les professions intermédiaires, comme les avocats, les cabinets juridiques, les services comptables et financiers, les entreprises de conseil, de design, les centre de recherche scientifique, etc... « Ces organisations sont ciblées en raison des contrats et des relations qu'elles développent avec les industriels », explique l'étude de Verizon.

A la troisième place du classement, on trouve l'industrie manufacturière, dont les processus de production, les secrets de fabrication et les droits de propriété intellectuelle sont de véritables aimants à pirates.

Les Etats-Unis premiers visés

Par leur taille, les Etats-Unis sont le premier pays dans le viseur des cybercriminels, avec 54 % des attaques répertoriées. Loin derrière, la Corée a réuni 6 % des incidents, devant le Japon (4 %) et la Russie (3 %)

.

Les attaques partent à 49 % de la Chine et de la Corée. Derrière, l'Europe de l'Est - en particulier les pays russophones - génèrent 21 % des opérations de cyberespionnage. Mais, dans 25 % des cas, il est impossible d'identifier l'origine des incidents.

Même s'il est très difficile de mettre un visage sur cette nouvelle race de cybercriminels, Verizon estime que, à 87 %, ils se trouvent dans le giron plus ou moins proche des Etats. Mais 11 % d'entre eux relèvent du crime organisé, qui tente de revendre les secrets découverts aux Etats ou aux concurrents de leurs victimes. Dans 1 % des cas seulement, les entreprises se chargent elles-mêmes des basses œuvres. Les anciens employés sont à l'origine de 1 % des incidents. Paradoxalement, pénétrer dans l'entreprise s'avère une tâche plutôt aisée. Principale technique employée : l'envoi de mails personnalisés à des individus identifiés au sein de l'organisation afin de leur donner l'envie d'ouvrir le message. L'ouverture de la pièce jointe déclenche l'installation du ver sur l'ordinateur. Le programme remonte ensuite dans le système, en subtilisant des mots de passe ou des droits particuliers.

Le phénomène est d'autant plus dangereux qu'il est indolore. Dans 62 % des cas, il faut plusieurs mois à l'entreprise pour détecter le problème, et dans 16 % des cas, plusieurs semaines.

Sécurité physique, la bombe à retardement des badges Vigik

01Net du 28 avril 2014

Un chercheur en sécurité estime que Vigik, un système très populaire de contrôle d'accès aux immeubles, sera totalement vulnérable d’ici à quelques années, sans aucune possibilité de mise à jour. Il faudra refaire toutes les installations, ce qui coûtera de l’ordre du milliard d’euros.

Gilbert Kallenborn

Dans trois ou quatre ans, les copropriétés françaises qui ont investi dans le système de contrôle d’accès multiservices Vigik risquent de passer un mauvais quart d’heure. Car il est probable que d’ici là, la création d’un badge Vigik sera technologiquement accessible au premier cambrioleur venu, pour peu qu’il se connaisse un peu en informatique. Et dans ce cas, il n’y aura qu’une seule solution : changer l’ensemble des lecteurs Vigik.

En effet, le chercheur en sécurité Renaud Lifchitz s’est penché récemment sur la sécurité de ce système qui a été créé en 1997 par La Poste et qui permet à différents prestataires - La Poste évidemment, mais aussi EDF-GDF, France Télécom, etc. - de rentrer dans les parties communes des immeubles équipés.

Pour la gestion des droits d’accès, Vigik s’appuie sur une signature électronique à durée de validité limitée (84 heures max), basée sur l’algorithme RSA 768 ou 1024 bits. Ainsi, chaque matin, le postier charge son badge avec la nouvelle date de validité. Dans la foulée, le badge Vigik est signé en moyen d’une clé privée propre au prestataire, La Poste en l’occurrence. Quand il fait sa tournée, le facteur présente son badge au lecteur Vigik des différents immeubles, qui disposent tous de la clé publique correspondante et peuvent donc vérifier la validité du badge.

Des cartes mémoires anciennes et fragiles

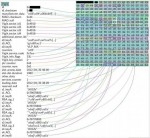

Malheureusement, il s’avère que le niveau de sécurité des badges Vigik n’est pas très bon. Première lacune : les badges utilisent pour le stockage des données des cartes mémoire d’anciennes générations, intitulées « NXP Mifare Classic 1K ». Normalement, les données stockées sont protégées, « mais cela fait des années qu’il existe des attaques permettant de lire et écrire sur ce type de cartes », explique Renaud Lifchitz. Ce dernier est passé de la théorie à la pratique : il a copié le badge de son facteur et a testé les différentes attaques pour lire le contenu. Voilà ce qu’il a obtenu :

Contenu d'un badge Vigik

Une fois que l’on est capable de lire et interprêter les entrailles d’un badge Vigik, on peut en déduire sa signature. C’est alors que cela se complique. Renaud Lifchitz a copié une deuxième fois le badge de son facteur pour obtenir une deuxième signature. Grâce à un algorithme mathématique qu’il a mis au point, le chercheur a déduit de ces deux signatures la clé publique de La Poste. C’est loin d’être banal, car cette clé n’est pas aussi publique que l’on pourrait le penser. Il n’est diffusé sur aucun site. Seuls les professionnels habilités peuvent y avoir accès. Voici les clés publiques 1024 bits récupérées :

« La Poste Service Universel »

0xAB9953CBFCCD9375B6C028ADBAB7584BED15B9CA037FADED9765996

F9EA1AB983F3041C90DA3A198804FF90D5D872A96A4988F91F2243B821E

01C5021E3ED4E1BA83B7CFECAB0E766D8563164DE0B2412

AE4E6EA63804DF5C19C7AA78DC14F608294D732D7C8C67A88C6F84C0

F2E3FAFAE34084349E11AB5953AC68729D07715

« La Poste Autres Services »

0xA6D99B8D902893B04F3F8DE56CB6BF24338FEE897C1BCE6DFD4EBD

05B7B1A07FD2EB564BB4F7D35DBFE0A42966C2C137AD156E3DA

B62904592BCA20C0BC7B8B1E261EF82D53F52D203843566305A49A22

062DECC38C2FE3864CAD08E79219487651E2F79F1C9392B48CAFE1BF

FAFF4802AE451E7A283E55A4026AD1E82DF1A15

« France Telecom »

0xC44DBCD92F9DCF42F4902A87335DBB35D2FF530CDB09814CFA1F4B

95A1BD018D099BC6AB69F667B4922AE1ED826E72951AA3E0EAAA7D49

A695F04F8CDAAE2D18D10D25BD529CBB05ABF070DC7C041EC35C2BA7

F58CC4C349983CC6E11A5CBE828FB8ECBC26F08E1094A6B44C8953C8

E1BAFD214DF3E69F430A98CCC75C03669D

« EDF-GDF »

0xB35193DBD2F88A21CDCFFF4BF84F7FC036A991A363DCB3E802407A

5E5879DC2127EECFC520779E79E911394882482C87D09A88B07

11CBC2973B77FFDAE40EA0001F595072708C558B484AB89D02BCBCB9

71FF1B80371C0BE30CB13661078078BB68EBCCA524B9DD55EBF7D47D

9355AFC95511350CC1103A5DEE847868848B235

Mais en quoi la connaissance d’une clé publique représente-t-elle un risque ? C’est là qu’intervient la seconde grosse lacune de Vigik : le système est limité matériellement à RSA 1024 bits pour créer ses signatures. « RSA 768 bits a été cassé en 2009. RSA 1024 bits le sera dans trois ou quatre ans de manière publique, c’est-à-dire qu’un particulier pourra le faire. A ce jour, seules les organisations gouvernementales ou les grandes entreprises peuvent casser RSA 1024 bits », explique Renaud Lifchitz. Dès lors, un quidam pourra donc, avec un peu de bonne volonté, casser le système et récupérer la clé privée du prestataire pour fabriquer ses propres badges. Il aura alors accès à tous les immeubles équipés du système Vigik.

Sésame, ouvre-toi !

Conclusion : le jour où RSA 1024 bits sera cassé, il faudra remplacer tous les lecteurs, seulement parce que dans les années 90, les ingénieurs de La Poste n’ont pas prévu des cartes mémoire suffisamment grandes pour assurer l’évolutivité de leur système. C’est une erreur qui coûtera assez cher, car il faut compter environ 1000 euros pour installer un lecteur. « Or, en France, environ un million de bâtiments sont équipés de Vigik. Cette mauvaise conception coûtera donc de l’ordre du milliard d’euros », souligne Renaud Lifchitz. La grande question est la suivante : le jour où RSA 1024 bits sera cassé et qu’il faudra remplacer les lecteurs Vigik, qui paiera l’addition ? La Poste ? Les fabricants de lecteurs ? Ou les syndicats de copropriétés ?

Sur l’ensemble de ces points, nous avons contacté l’association Vigik, sans obtenir de réponses pour l’instant.

Les commentaires sont fermés.